Showing posts with label al. Show all posts

Showing posts with label al. Show all posts

Saturday, January 14, 2017

Eventos conferencias y cursos del 1 al 15 de Abril

Eventos conferencias y cursos del 1 al 15 de Abril

Esta semana que tenemos por delante aún tiene actividades del mes de Marzo, como el Curso online de Análisis Forense, la conferencia sobre Gobernanza en Internet que impartirá nuestro compañero en Whashington D.C. o la siguiente cita con las Eleven Paths Talks que impartirá Claudio Caracciolo sobre seguridad en entornos industriales, pero aprovechando que es domingo de esta semana de vacaciones, voy a recapitular todo lo que está planificado hasta el próximo 15 de Abril.

|

| Figura 1: Eventos, conferencias y cursos del 1 al 15 de Abril |

Durante este periodo vamos a tener nuevas charlas de la serie de Eleven Paths Talks, en concreto están planificadas una dedicada al Testing de Seguridad que dará nuestro CSA en Chile Gabriel Bergel, y otra dedicada a la integración de Latch en el mundo de IoT que dará Jorge Rivera, cabeza pensante detrás de la Hucha protegida por Latch o el Timbre de casa integrado con Latch. La lista completa de charlas ya sabéis que la tenéis en la web: Eleven Paths Talks.

|

| Figura 2: Eleven Paths Talks |

También en este periodo yo viajaré a Ecuador para estar toda una semana allí. En principio se han anunciado un par de charlas en TIC Forum Quito y TIC Forum Guayaquil, pero también iré a dar alguna charla en alguna universidad, estad atentos que os daré los enlaces en cuanto estén disponibles.

Comenzarán dos cursos online de The Security Sentinel en los que 0xWord pone los libros. Los cursos serán el día 4 de Abril dedicado a Python para Pentesters y con una duración de 10 semanas, y otro curso que dará comienzo el 11 de Abril dedicado a Auditorías Móviles, de 7 semanas de duración.

Figura 3: Descripción del Curso Online de Python para Pentesters

Como Eleven Paths y acompañados por partners como BlueLiv o Palo Alto también estaremos en París con una jornada dedicada a ciberseguridad, innovación y soluciones tecnológicas a la que puedes apuntarte si te pilla cerca.

Por último, durante este periodo da comienzo en Latinoamérica el OWASP Latam Tour 2016, que parará en estos quince días en Honduras, República Dominicana, Bolivia (La Paz), Ecuador (Quito), Perú (Lima) y Argentina (Patagonia), por lo que si vives por allí, puedes disfrutar de las charlas.

|

| Figura 4: OWASP Latam Tour 2016 |

El calendario resumido es el siguiente, con la leyenda [G] si es gratuito y [*] si voy a estar yo dando alguna sesión. Así serán los días y lugares:

Eventos Abril 2016

04: Curso Online Python Pentesters [Online]

04: OWASP Latam Tour 2016 [Honduras] [G]

05: TIC Forum 2016 [Ecuador - Quito] [*] [G]

05: CyberSecurity [Francia - París] [G]

06: CSO Network [Brasil - Sao Paulo]

07: Eleven Paths Talks: Testing de Seguridad [Online] [G]

07: OWASP Latam Tour 2016 [República Dominicana] [G]

08: TIC Forum 2016 [Ecuador - Guayaquil] [*] [G]

08: OWASP Latam Tour 2016 [Bolivia - La Paz] [G]

11: Curso Online de Auditorías Móviles [Online]

14: OWASP Latam Tour 2016 [Ecuador - Quito] [G]

14: Eleven Paths Talks: Latch en el mundo IoT [Online] [G]

15: OWASP Latam Tour 2016 [Argentina - Patagonia] [G]

15: OWASP Latam Tour 2016 [Perú - Lima] [G]

Saludos Malignos!

Sigue Un informático en el lado del mal - Google+ RSS 0xWord

Available link for download

Thursday, December 8, 2016

Calendario en Mayo para estar al día en Seguridad Informática Conferencias Hacking

Calendario en Mayo para estar al día en Seguridad Informática Conferencias Hacking

La segunda quincena de Mayo viene cargada de actividad, así que antes de que se me pase más tiempo os dejo la lista completa de actividades en las que voy a estar yo, o participamos desde Eleven Paths o desde 0xWord, para que estéis informados hasta el último detalle y no os perdáis nada que no queráis perderos. Esta es la lista de cosas que tenemos planificadas.

|

| Figura 1: Calendario en Mayo para estar al día en Seguridad Informática |

Eleven Paths Talks [Online]

Durante este mes de Mayo tendremos tres sesiones más impartidas por nuestros CSA. Una de ellas será en inglés y las otras dos en español. Estas son a las que te puedes apuntar gratuitamente:

- 12 de Mayo: Defensa en Profundidad

- 19 de Mayo: The ISF Standard of Good Practice for Information Security

- 26 de Mayo: Deep Web

Todas las sesiones quedan grabadas y las puedes ver otra vez online. Yo las voy recopilando en este artículo de la web: Sesiones de Eleven Paths Talks grabadas

Figura 2: Eleven Paths Talks

Masterclass en la UEM [Villaviciosa de Odón & Online]

Como todos los años, dentro de las actividades del Máster de Seguridad de la UEM, yo suelo impartir una conferencia gratuita para todo el mundo en la universidad. Este año será el 18 de Mayo por la tarde en Villaviciosa de Odón, pero podrás seguirla online por streaming como es habitual.

|

| Figura 3: 18 de Mayo, Masterclass en la UEM |

Para asistir debes registrarte previamente que el número de plazas es limitado. La sesión será sobre la gestión de la seguridad y la función de los responsables de seguridad en las organizaciones.

MGS Seguros [Barcelona]

El 19 de Mayo participaré en un evento con MGS Seguros en Barcelona, dando una charla sobre estafas en Internet y las precauciones que deben seguirse. Este evento creo que es privado, así que no sé si podréis apuntaros. Os informo si hay cambios.

Locard Cyber Security Summit [Estambul]

Como ya se ha publicado, el próximo 20 de Mayo participaré, mediante una charla de Vídeo Conferencia, en la jornada que va a tener lugar en Estambúl. Será el evento Locard Cyber Security Summit, y por desgracia no podrás seguirla vía streaming este año.

X1Red+Segura [Madrid]

También el 20 de Mayo participaré con una charla en las jornadas de X1Red+Segura que organiza el gran Angelucho con pasión, animo de ayudar y energía. El evento será en Madrid y puedes apuntarte en la web de las jornadas.

The Security Sentinel [Online]

Durante el mes de Mayo, el calendario de cursos online de The Security Sentinel, en los que se entrega como material los libros de 0xWord, será el siguiente:

- 23 de Mayo: Curso Online de Hacking Ético Avanzado

- 30 de Mayo: Curso Online de Análisis Forense Informático

Además, sigue abierto la matricula al Curso Universitario Online de Especialización en Perito Forense Informático que se da con la Universidad Europea Miguel de Cervantes.

Seguridad en IoT [Madrid]

El día 25 de Mayo, dentro de la II Feria del empleo en mundo digital 2016, tendrá lugar el Congreso de Inteligencia Artificial i.a.RTe Digital en el que tendrá lugar por la tarde una mesa de debate sobre la seguridad en el mundo IoT donde yo participaré. Tienes toda la información en la web.

Security Day 2016_: Security Evolution [Madrid]

El 26 de Mayo tenemos un día importante en Eleven Paths ya que hacemos una puesta en común con nuestros clientes para enseñarles los avances tecnológicos en los que hemos estado trabajando, las novedades en los servicios ya existentes y alguna sorpresa más. El registro está casi lleno, así que si deseas venir, regístrate cuanto antes.

|

| Figura 4: Security Day 2016_ |

Tal vez hay algún cambio más durante este tiempo, pero ya os avisaré. Como resumen día a día, esta es la lista completa de las cosas que tenemos por delante. La leyenda es [G] Gratuito y [*] que significa que yo participo.

11 de Mayo: Fundación Rais [Alcobendas] [G][*]Saludos Malignos!

12 de Mayo: Eleven Paths Talks - Defensa en Profundidad [Online] [G]

18 de Mayo: Masterclass UEM [Villaviciosa de Odón & Online] [G][*]

19 de Mayo: MGS Seguros [Barcelona][*]

19 de Mayo: Eleven Paths Talks - The ISF Standard (ENG) [Online][G]

20 de Mayo: Locard Cyber Security Summit [Estambul][*]

20 de Mayo: X1Red+Segura [Madrid][G][*]

23 de Mayo: Curso Hacking Ético Avanzado [Online]

25 de Mayo: Seguridad en IoT [Madrid][*]

26 de Mayo: Eleven Paths Security Day 2016 [Madrid][G][*]

26 de Mayo: Eleven Paths Talks - Deep Web [Online][G]

30 de Mayo: Curso Análisis Forense Informático [Online]

Sigue Un informático en el lado del mal - Google+ RSS 0xWord

Available link for download

Labels:

al,

calendario,

conferencias,

dãa,

en,

estar,

hacking,

informã¡tica,

mayo,

para,

seguridad

Sunday, November 27, 2016

Actualizar Backtrack 5 R2 al Backtrack 5 R3

Actualizar Backtrack 5 R2 al Backtrack 5 R3

Actualiza Desde BackTrack 5 R2 para BackTrack 5 R3

Despues del lanzamiento del BT5 R3 el 13 de Agosto, podemos actualizar este desde la version anterior el BT5 R2...

En primer lugar, usted querrá asegurarse de que su actual sistema está totalmente actualizado:

apt-get update && apt-get dist-upgrade

Herramientas de 32 bits

apt-get install libcrafter blueranger dbd inundator intersect mercury cutycapt trixd00r artemisa rifiuti2 netgear-telnetenable jboss-autopwn deblaze sakis3g voiphoney apache-users phrasendrescher kautilya manglefizz rainbowcrack rainbowcrack-mt lynis-audit spooftooph wifihoney twofi truecrack uberharvest acccheck statsprocessor iphoneanalyzer jad javasnoop mitmproxy ewizard multimac netsniff-ng smbexec websploit dnmap johnny unix-privesc-check sslcaudit dhcpig intercepter-ng u3-pwn binwalk laudanum wifite tnscmd10g bluepot dotdotpwn subterfuge jigsaw urlcrazy creddump android-sdk apktool ded dex2jar droidbox smali termineter bbqsql htexploit smartphone-pentest-framework fern-wifi-cracker powersploit webhandler

Herramientas de 64 bits

apt-get install libcrafter blueranger dbd inundator intersect mercury cutycapt trixd00r rifiuti2 netgear-telnetenable jboss-autopwn deblaze sakis3g voiphoney apache-users phrasendrescher kautilya manglefizz rainbowcrack rainbowcrack-mt lynis-audit spooftooph wifihoney twofi truecrack acccheck statsprocessor iphoneanalyzer jad javasnoop mitmproxy ewizard multimac netsniff-ng smbexec websploit dnmap johnny unix-privesc-check sslcaudit dhcpig intercepter-ng u3-pwn binwalk laudanum wifite tnscmd10g bluepot dotdotpwn subterfuge jigsaw urlcrazy creddump android-sdk apktool ded dex2jar droidbox smali termineter multiforcer bbqsql htexploit smartphone-pentest-framework fern-wifi-cracker powersploit webhandler

Available link for download

Tuesday, November 22, 2016

BitCoin Buscar e wallets perdidas y encontrar al creador

BitCoin Buscar e wallets perdidas y encontrar al creador

Ayer sin duda la noticia en el mundo de la seguridad informática fue la revelación, con un alto grado de probabilidad, de que el creador de los BitCoins, el famoso autor del paper que los describía y que firmó como Satoshi Nakamoto, había salido por fin a la luz. Craig Steven Wright, un empresario australiano ha confirmado que él es quién se encuentra detrás de ese pseudónimo ya ha enviado mensajes firmados por la misma clave privada que fue utilizada por Satoshi Nakamoto en la primera transacción económica que se realizó.

|

| Figura 1: BitCoin - Buscar e-wallets perdidas y encontrar al creador |

El empresario ya había sido apuntado por la revista Wired meses atrás como el creador de los BitCoins, pero como esto ya había sucedido muchas veces antes con otras personas que al final resultaron no serlo, había mucho escéptico y se piden pruebas. Para eso, el empresario Craig ha enviado mensajes utilizando la misma clave privada que utilizó Shatoshi para enviar mensajes, pero aún así, algunos quieren ver el wallet el original con 1 Millón de BitCoins que se sabe tiene Satoshi, para confirmar que no ha sido alguien que se ha hecho con la clave privada.

|

| Figura 2: Craig Steven Wright, probablemente, la persona detrás de Satoshi Nakamoto |

La historia, con las pruebas y el proceso completo están este artículo de la revista Wired que lo detalla. "Satoshi Nakamoto, el creador de los Bitcoin, es probablemente este desconocido genio australiano".

|

| Figura 3: La historia de Wired sobre Satoshi Nakamoto & Craig S. Wright |

En sus orígenes, los BitCoin nacen con una tendencia en el mundo de la investigación en el que se especulaba sobre la aparición de este tipo de monedas, y cuando el paper llegó con el código parece que lo hizo en el momento justo. No es que fuera una idea que surgiera de la nada, sino que ya había trabajos previos que vaticinaban la aparición de este tipo de monedas de cambio. Ninguna de las que se crearon llegó a las cotas de popularidad, usabilidad y estabilidad a la que han llegado los BitCoin. Además es un reflejo brutal de la volatilidad de nuestros tiempos, donde un BitCoin comenzó valiendo céntimos de dólar, para superar los 1.000 USD por BitCoin, caer por debajo de los 200, y estar ahora por encima de los 400 USD.

|

| Figura 4: Gráficas de evolución de precio de los BitCoins. Superó los 1.100 USD por BC. |

Las historias con ellos ha permitido a personas comprarse hasta un piso por encontrar una wallet de con los BitCoins que compró por 27 USD cuando no valían mucho para experimentar en la universidad y por supuesto ha nacido toda una industria de personas que están buscado cómo robar BitCoins.

Sobre esto, nuestros compañeros Charly, Felix y Yaiza hicieron un trabajo de investigación llamado "How I met Your e-wallet" que presentaron el año pasado en la RootedCON 2015. En ese trabajo explican en detalle el tipo de billeteras que existen, como se localizan y cómo se pueden atacar para conseguir el robo o uso fraudulento de los BitCoins. Aquí tenéis el vídeo de la presentación.

|

| Figura 5: Localizando servidores con nodos de BitCoin en Shodan con un poco de Hacking con Buscadores |

Sobre esto, nuestros compañeros Charly, Felix y Yaiza hicieron un trabajo de investigación llamado "How I met Your e-wallet" que presentaron el año pasado en la RootedCON 2015. En ese trabajo explican en detalle el tipo de billeteras que existen, como se localizan y cómo se pueden atacar para conseguir el robo o uso fraudulento de los BitCoins. Aquí tenéis el vídeo de la presentación.

En él explican cómo hay un pléyade de cibercriminales y automatismos creados para localizar y vaciar las billeteras de BitCoins de los usuarios, incluso como robos de bancos al uso. De hecho, en las detenciones que se hacen de los cibercriminales, los cuerpos de seguridad del estado buscan ya esas billeteras que contienen a veces grandes fortunas. En el 2013, en la intervención de Silk Road y la detención de su responsable se llevaron una billetera con 80.000 BitCoins que, al precio de ese día, serían unos 13.5 Millones de USD y hoy sobrepasarían los 27 Millones.

|

| Figura 7: Grandes robos de BitCoins |

Pero no solo a lo grande se hace este trabajo, y también a menor escala se utilizan trucos como las billeteras para BitCoins que realmente son malware para robarte los BitCoins como OSX/CoinThieft que se ha llegado a ocultar hasta en el Angry Birds, incluso búsquedas en la web para localizar las billeteras mal guardadas. Sobre esta historia, un lector de este blog - gracias Fernando Cepeda - me contaba los trucos que ha estado utilizando para buscar durante los últimos tres años billeteras. Las wallets la ha buscado en paginas que actúan como buscadores para servidores FTP con acceso anónimo en que pudieran haberse quedado olvidadas:

- http://filemare.com/

- http://www.searchftps.net/

- http://www.fileshare.ro/cauta.fs?q=wallet.dat- www.4shared.com

- www.2shared.com

También ha estado buscando otro tipo de billeteras para otras criptomonedas como dodgecoin o litecoin. Y para localizarlas, también ha sido necesario buscar las claves o los diccionarios. Esto lo explican muy bien en el artículo de How I met your e-wallet.

|

| Figura 8: Búsqueda de billeteras en Google |

Al final, una mala gestión de tus archivos puede hacer que tu billetera acabe en cualquier sitio, publicada en las redes P2P como el e-mule o, como me contaba Bernardo Quintero en una conversación, subidas a Virus Total como tantas y tantas y tantas billeteras que se han subido de forma automatizada para ser escaneadas por los motores antivirus y que alguien ha limpiado del todo. Si tienes una billetera, mira que la tengas bien controlada en el bolsillo.

Saludos Malignos!

Sigue Un informático en el lado del mal - Google+ RSS 0xWord

Available link for download

Tuesday, October 25, 2016

Esconder datos en pista oculta de un CD Audio HTOA con esteganografía y cifrado al estilo Mr Robot MrRobot

Esconder datos en pista oculta de un CD Audio HTOA con esteganografía y cifrado al estilo Mr Robot MrRobot

El CD o disco compacto es un formato de medios que lleva usándose más de 30 años. Su éxito puede deberse al uso para el audio digital, llegando a ser un estándar para los grupos musicales aunque poco a poco vaya desapareciendo por sistemas de streaming de música por Internet. Sin embargo, con el fin de llamar la atención de los fans, algunos CD Audio han tenido portadas de diferente material a la del plástico como el cartón u otro tipo de filigranas y respecto al interior, a veces nos encontrábamos con contenido extra como las pistas “Bonus Track”, aquellas canciones de más, que solían venir en ciertas tiradas o si bien estaban dentro del CD, no aparecían en la setlist.

Algunas eran fáciles de encontrar, pues estaban al final siguiendo la última canción, otras residían también al continuación pero con la diferencia de haber un tiempo prolongado de silencio hasta llegar a ella, haciendo impacientar o curiosear al oyente. Entre la cantidad de trucos que se han utilizado para ocultar estas canciones nos centraremos en la pista oculta, conocida también como pista fantasma o secreta. Este lugar para ocultar canciones “Bonus Track” se hace llamar HTOA (Hidden Track One Audio) y también lo podemos utilizar para guardar datos ocultos a los ojos menos especializados.

Estructura de un CD Audio y mi primera pista HTOA

Este tipo de pista viola las especificaciones del “libro rojo” porque se aprovecha del silencio de la primera Pregap. La función del pregap (o marca) no es más ni menos que la de separar las pistas entre sí, ya sea de 0 segundos (sin silencio, haciendo unión entre canciones como en grabaciones de conciertos en directo) o insertando silencio para diferenciar una canción de otra. HTOA es el tipo de pista que solo la encontraremos antes de la pista 1, es decir, puesta en orden alfabético quedaría como la “pista 0”.

En mi caso, la verdad es que lo descubrí de pura casualidad. Solía escuchar música mientras me duchaba en un viejo reproductor de CD. La primera pista me solía gustar bastante así que para volver a hacer sonar dicho principio pulsaba el botón de rebobinar un toque. Ese día mantuve unos instantes de más el botón recorriendo así la pista hacia atrás manualmente y apareció un peculiar sonido. ¿Pero qué demonios?, ¿qué está ocurriendo aquí?

La HTOA que escuché fue de Rammstein, del álbum Reise Reise, donde el fragmento de la grabación proviene de la caja negra de un avión, concretamente del vuelo JAL 123. Podéis encontrar una lista de discos que contienen este tipo de pista, quizá tengáis alguno en casa y hasta ahora no os habíais dado cuenta ;).

En “Select Start Position” deslizamos hasta la izquierda del todo, al comienzo del bloque 0 y en “Select End Position” deslizamos a la raya que indica el final de la pista 1 y pulsamos botón “Snap Track” para que nos quede justo en la posición. Nos extraerá el rango íntegro (en el caso de una grabadora no soportada, solo los 2 primeros segundos serán audibles, el resto será silencio). Podemos probar a extraer con DeepSound la pista 1 para verificar cómo ésta es incompleta, incapaz de ver los datos secretos.

|

| Figura 1: Esconder datos en pista oculta de un CD Audio HTOA con esteganografía y cifrado al estilo Mr. Robot |

Algunas eran fáciles de encontrar, pues estaban al final siguiendo la última canción, otras residían también al continuación pero con la diferencia de haber un tiempo prolongado de silencio hasta llegar a ella, haciendo impacientar o curiosear al oyente. Entre la cantidad de trucos que se han utilizado para ocultar estas canciones nos centraremos en la pista oculta, conocida también como pista fantasma o secreta. Este lugar para ocultar canciones “Bonus Track” se hace llamar HTOA (Hidden Track One Audio) y también lo podemos utilizar para guardar datos ocultos a los ojos menos especializados.

Estructura de un CD Audio y mi primera pista HTOA

Este tipo de pista viola las especificaciones del “libro rojo” porque se aprovecha del silencio de la primera Pregap. La función del pregap (o marca) no es más ni menos que la de separar las pistas entre sí, ya sea de 0 segundos (sin silencio, haciendo unión entre canciones como en grabaciones de conciertos en directo) o insertando silencio para diferenciar una canción de otra. HTOA es el tipo de pista que solo la encontraremos antes de la pista 1, es decir, puesta en orden alfabético quedaría como la “pista 0”.

|

| Figura 2: Estructura del CD Audio con una HTOA |

En mi caso, la verdad es que lo descubrí de pura casualidad. Solía escuchar música mientras me duchaba en un viejo reproductor de CD. La primera pista me solía gustar bastante así que para volver a hacer sonar dicho principio pulsaba el botón de rebobinar un toque. Ese día mantuve unos instantes de más el botón recorriendo así la pista hacia atrás manualmente y apareció un peculiar sonido. ¿Pero qué demonios?, ¿qué está ocurriendo aquí?

La HTOA que escuché fue de Rammstein, del álbum Reise Reise, donde el fragmento de la grabación proviene de la caja negra de un avión, concretamente del vuelo JAL 123. Podéis encontrar una lista de discos que contienen este tipo de pista, quizá tengáis alguno en casa y hasta ahora no os habíais dado cuenta ;).

Figura 3: El álbum Reise Reise de Rammstein que contiene una HTOA

Después de esto me pregunté: ¿Puedo yo insertar una pista oculta en un CD grabable? ¿Puedo “Hackear” esto con herramientas (¡Y si es software libre mejor!) disponibles para el público? Pues sí, sí se puede. Y para muestra decidí plasmarlo en un vídeo bajo mi "English" con el fin de ser algo tipo "chuleta multimedia". Vamos a verlo paso a paso en este artículo.

Empleando Esteganografía en la HTOA

Tras leer el artículo, Esteganografía con ficheros de audio: Enviar documentos secretos en tus canciones preferidas y más tarde, ¿Tienes un oído fino? Cifrado y esteganografía de datos en ficheros de audio y un test de estegonanálisis con tu oreja me hice una nueva pregunta: ¿Puedo ocultar datos en una HTOA usando esteganografía y criptografía? Sí, se puede, y con algo más de estilo que el del mismísimo Sr. Elliot de la serie Mr. Robot, usando el mismo software DeepSound pero añadiendo un factor más de dificultad y seguridad.

Es por tanto la hora de ponerse manos a la obra, las herramientas que he utilizado para hacer la PoC (Prueba de Concepto) han sido las siguientes:

Audacity: Unión de la pista 0 + pista 1.

DeepSound: Insertando los datos secretos en la pista 0 + pista 1.

ImgBurn: Grabación de la HTOA.

EAC Exact Audio Copy: Para extraer la pista 0 + pista 1 para su descifrado con DeepSound.

P.D.: Todas estas herramientas son gratuitas, pero podéis escoger cualquiera que os haga sentir más cómodos.

Fase 1: Uniendo pistas con Audacity

Necesitamos realizarlo en un solo fichero de audio en formato WAV. La pista oculta y lo que va a ser la primera pista (pista 0 + pista 1), no pueden ser dos ficheros por separado porque de ser así no podemos emular el Pregap. Luego le indicaremos donde queremos que empiece la primera pista manipulando su “hoja de ruta”, la CUE sheet (puedes obviar este paso y convertir cualquier pista en oculta, o sea partir la pista 1 en dos sin usar software de edición de audio, ya que esto se realiza manipulando los índices de la CUE sheet).

En un primer momento pensé en ocultar los datos solo en la pista 0, pero al empalmarla con la pista 1 en Audacity y exportarlo, se perdía el formato (no el audible pero sí a nivel de estructura de onda imagino) y DeepSound no era capaz de leer la parte esteganográfica… Parecía que el chiringuito se desmontaba. Pensé entonces en un “plan b”, en juntarlas y guardar los datos secretos (y cifrados ) en la pista 0 + pista 1 (HTOA + pista 1) y volví a ver la luz (o volví a escuchar datos…).

|

| Figura 5: Construcción del fichero de audio con Audacity |

Importamos las dos pistas, yo lo he realizado arrastrándolas de una en una, por orden de reproducción. Primero la HTOA o pista 0 y luego la pista 1. Nos dirigimos a la parte gris de la cabecera de la pista 1, cortamos con Ctrl+X, nos movemos hacia el final con >> Forward (o con la tecla Fin de teclado) y pegamos con Ctrl+V. Para saber la duración de la HTOA nos puede ser útil cambiar la escala de tiempo del proyecto seleccionando CDDA (hh:mm:ss + CDDA frames (75 fps)).

|

| Figura 6: Cambiando la escala de tiempo en Audacity a CDDA |

Una vez hecho este trabajo, exportamos el resultado en “File->Export Audio…” a formato WAV y 16-bit para mínima pérdida de calidad. Y ya podemos pasar a la siguiente fase.

Fase 2: Ocultando los Datos en Fichero de Audio

La decisión de usar DeepSound fue inspirada en la serie de Mr.Robot, aunque él usa la versión 1.6, nosotros somos un poco más chulos y usaremos una superior, la 2.0 (hasta día de hoy la última). Abrimos el fichero de audio unido en “Open carrier Files”. Dependiendo del tamaño podremos insertar más o menos cantidad de info secreta.

Fijaos que si variáis la calidad del audio podréis ganar algunos bytes de más a costa de desmejorar el audio. Añadimos los ficheros a ocultar y ciframos con una bonita password bajo AES 256.

|

| Figura 7: Ocultando los datos en el fichero de audio que estará en la pista oculta |

Fijaos que si variáis la calidad del audio podréis ganar algunos bytes de más a costa de desmejorar el audio. Añadimos los ficheros a ocultar y ciframos con una bonita password bajo AES 256.

|

| Figura 8: Cifrando el contenido con DeepSound |

Fase 3: Grabando el audio cifrado en CD Audio

Aquí viene la parte donde se le hace el “Hack” al CD Audio para esconder la pista 0, un lugar de difícil acceso si no tienes el hardware adecuado.

|

| Figura 9: Reproductor y grabadora CD/DVD capaces de funcionar con HTOA |

En la Figura 9 tenéis en la parte de arriba un reproductor de CD Audio capaz de retroceder al HTOA. En la parte inferior tenéis una grabadora externa CD/DVD capaz de extraer HTOA. ¿Con una grabadora de CD/DVD no basta? Sí, pero no. Es necesario que tenga soporte para grabar HTOA.

En Internet puede encontrarse alguna base de datos (aunque algo anticuada) de qué modelos lo soportan. Si quieres estar seguro de que tu grabadora es apta para ir a la oscuridad de la pista, aquí hay un test (imagen con CUE) ya preparado para quemar y probar o bien con el software EAC, o con un CD Audio Player (que tampoco no todos son aptos…).

|

| Figura 10: Porción de base de datos con equipos que soportan HTOA o no |

En Internet puede encontrarse alguna base de datos (aunque algo anticuada) de qué modelos lo soportan. Si quieres estar seguro de que tu grabadora es apta para ir a la oscuridad de la pista, aquí hay un test (imagen con CUE) ya preparado para quemar y probar o bien con el software EAC, o con un CD Audio Player (que tampoco no todos son aptos…).

Usando ImgBurn, nos dirigimos a “Write image file to disc” y hacemos clic en el icono “Create CUE file…”. Añadimos primeramente el archivo pista 0 (HTOA) + 1 que unimos antes y las que queráis después de esta (aquí se añaden un par más pero no es mandatorio).

|

| Figura 11: Creación de una CUE Sheet en ImgBurn, mostrando la HTOA + Pista 1 |

Guardamos la obra y en “Source”, a su apertura, lo editamos mientras lo “medio abrimos”, así pues, al picar en el botón de abrir (para ahorrarnos pasos) podemos editarlo con clic de botón derecho y usar un editor de texto y… empleamos el truco de magia:

FILE "C:DeepSound_ProjectIO+1.wav" WAVE

REM FILE-DECODED-SIZE 00:52:39

TRACK 01 AUDIO

INDEX 00 00:00:00 [Agregamos este índice 0]

INDEX 01 00:24:35 [Duración de HTOA - Se obtiene con Audacity]

FILE "C:DeepSound_ProjectTrack2.wav" WAVE

REM FILE-DECODED-SIZE 00:05:49

TRACK 02 AUDIO

INDEX 01 00:00:00

FILE "C:DeepSound_ProjectTrack3.wav" WAVE

REM FILE-DECODED-SIZE 00:04:45

TRACK 03 AUDIO

INDEX 01 00:00:00

Con ello estamos marcando o creando un Pregap con una duración de más de 2 segundos, ocultando el secreto, en este caso no tanto a nivel sonoro pero sí a nivel de bits.

|

| Figura 12: Revisando en ImgBurn la HTOA mediante el Index 0 |

Tatuamos el CD, dejamos los checks de “Verify” y quemamos a la velocidad más baja soportable para mayor compatibilidad. En el proceso de verificación nos servirá de test para saber si nuestra grabadora puede con ello, si no es compatible nos daremos cuenta en seguida, veréis este mensaje:

|

| Figura 13: Fallo en ImgBurn durante el proceso de verificación cuando la grabadora no soporta HTOA |

¡Listo!, ahora veamos cómo podemos sacar los documentos.

Fase 4: Sacando los secretos a la luz con EAC y DeepSound

Para extraer la HTOA + pista 1 no nos vale un software de ripeo cualquiera. Uno de los que son capaces de extraerla es EAC (Exact Audio Copy) para coger el rango incluyendo el oculto. A la apertura de EAC, veremos resaltado en rojo la primera pista, indica que contiene una HTOA. Para realizar la copia hacemos “Action – Copy Range – Uncompressed…”.

|

| Figura 14: Copiando el rango de audio con EAC, abarcando HTOA + Pista 1 |

En “Select Start Position” deslizamos hasta la izquierda del todo, al comienzo del bloque 0 y en “Select End Position” deslizamos a la raya que indica el final de la pista 1 y pulsamos botón “Snap Track” para que nos quede justo en la posición. Nos extraerá el rango íntegro (en el caso de una grabadora no soportada, solo los 2 primeros segundos serán audibles, el resto será silencio). Podemos probar a extraer con DeepSound la pista 1 para verificar cómo ésta es incompleta, incapaz de ver los datos secretos.

|

| Figura 15: Pista 1 del cda en DeepSound 2.0 |

Si la grabadora está soportada entonces podremos extraer la pista 1 junto la HTOA y el fichero saldrá correctamente. Probamos ahora con la unión del fichero extraído y si pregunta por un password estaremos de suerte y todo habrá ido correctamente.

|

| Figura 16: Importando el fichero de Audito HTOA + Pista 1 en DeepSound |

Extraemos desocultando los ficheros del CD Audio y listo. Para concluir, aquí tienes resumido todo el proceso en un vídeo a modo rápido:

Figura 17: Vídeo mostrando todo el proceso

¡Bonus Track!

Suelo empezar con algo de tipo teórico, esta vez me he decantado por dejarlo para el final. Quise indagar un poco en las entrañas de los códigos en hexadecimal (sin centrarme en las cabeceras del formato WAVE ), comparando el fichero original de audio y el que crea DeepSound una vez se esconde el fichero en él.

A modo de PoC he insertado un archivo de texto pequeño y sin cifrar en un fragmento de audio con sólo silencio de 1 segundo de duración para hacer un poco de estegoanálisis. A la izquierda tenemos el fichero original, a la derecha el fichero con el txt incrustado.

A modo de PoC he insertado un archivo de texto pequeño y sin cifrar en un fragmento de audio con sólo silencio de 1 segundo de duración para hacer un poco de estegoanálisis. A la izquierda tenemos el fichero original, a la derecha el fichero con el txt incrustado.

|

| Figura 18: Comparando los ficheros de Audio, sin y con esteganografía, en hexadecimal |

¿Qué es lo primero que destaca a simple vista? Si os fijáis, se cambia solo el segundo dígito del par hexadecimal (usando técnica LSB), haciendo efecto de columnas, “este sí, este no,…” con este método, cada 8 bytes usamos 2, podemos hacer parejas de un par de dígitos hexadecimales, y tenemos:

44 53 43 46 04 00 44 53 53 46 65 6c 6c 61 64 6f 64 65 6c 6d 61 6c 2e 74 78 74 00 00 00 00 00 00 00 07 00 00 00 00 6d 61 6c 69 67 6e 6f 00 00 00 00 00 44 53 53 46

Que si lo convertimos a string daría algo como (pasando los caracteres no imprimibles a números):

DSCF40DSSFelladodelmal.txt000000070000maligno00000DSSF

Mis deducciones sobre estos valores han sido:

DSCF: Indicador de que “hay algo” aquí… yo interpreto el acrónimo como Deep Sound Content/s File/s seguidamente, un 4 que no sé si es distintivo propio (se repite en otras ocasiones) pero el 0 de después es el byte que indica si está cifrado o no, por la prueba que realicé del mismo fichero en AES 256.

DSSF: Parece que sea el indicador de inicio/fin, deduzco Deep Sound Secret File/s.

DSSF: Parece que sea el indicador de inicio/fin, deduzco Deep Sound Secret File/s.

Nombre de fichero: observamos el fichero con su extensión, según testeos solo podremos insertar hasta 19 dígitos incluyendo la extensión del archivo (DeepSound lo reduce cubriendo la extensión) sólo quedarían 3 dígitos en este caso.

Lo que prosigue, parece que hay ocho ceros y justo en el medio el número indicando cuantos bytes tiene el fichero, aquí puede verse maligno, 7 letras=7 bytes.

Llegamos al final con unos pocos ceros (aquí tendría que hacer más testeos para aclaración, si es que llego a una conclusión. Probablemente sean flags para opciones extras del programa, ¿alguien se anima?. Y el indicador que indica el final.

Un apunte importante, decir que si hay más ficheros secretos en el audio, irán precedidos de DSSF cerrándolo con su DSSF - DSCF sólo se encuentra en la cabecera de los datos RAW -, es decir, que si extraemos el rango con EAC, y entre lo que abarcamos, habiendo antes un DSCF, hay un DSSF inicial y final tendremos ese fichero aunque el audio se haya creado para contemplar más. En el caso inverso, si tomamos un rango de bloque más allá del principio, por más que existan ficheros no tendremos éxito, parece que DeepSound necesita encontrar el DSCF antes.

Reflexiones finales

Hemos visto una forma más de emplear esteganografía haciendo uso del HTOA. Con ello, no solo DeepSound puede ser empleado como software, ya que cualquier herramienta como las que hemos visto en los artículos citados al principio de este artículo usadas para camuflar información en el sonido es válida para esconder los datos cifrados en la profundidad de la pista 0 de un CD Audio.

Como ventajas, aquella persona que se dedique a curiosear, lo va a tener un poco más difícil, pues no solo se le suma la contraseña, sino que además, necesita tener un hardware adecuado para llegar al fondo de la cuestión. En muchos casos, podría incluso llegar a pensar que no hay nada al hacer una importación directamente desde el CD (leyendo en formato cda) con el propio DeepSound, porque necesita otra llave, la HTOA.

Autor: Gerard Fuguet

Autor: Gerard Fuguet

Sigue Un informático en el lado del mal - Google+ RSS 0xWord

Available link for download

Friday, October 21, 2016

Google Chrome Al final era Security Privacy Bug y no una Feature o un Issue

Google Chrome Al final era Security Privacy Bug y no una Feature o un Issue

El próximo 25 de Mayo hará 6 años que, desde el equipo de Informática 64 reportamos al equipo de seguridad de Chromium que en Google Chrome 4 había un comportamiento anómalo de seguridad por como gestionaba las opciones de protección contra la carga del contenido que se hace en una página web. Básicamente, existía un caso en el que aún habiendo sido bloqueada la carga de contenido JavaScript desde un determinado dominio, si este se metía en un iframe se saltaba esta protección.

|

| Figura 1: Google Chrome: Al final era "Security & Privacy Bug" y no una "Feature" o un "Issue" |

Para estudiar aquel caso se abrió un ID en el sistema de reporte de bugs con el número 44985 donde dejamos toda la información. Al principio, algunos de los ingenieros defendieron ese comportamiento y lo llegaron a calificar como un problema en la explicación de la "Feature", por lo que en la clasificación le asignaron un "WordFix" y lo dieron por cerrado en una primera catalogación.

|

| Figura 2: Primera catalogación como Feature y se cierra como un "WordFix" |

Por supuesto, al poco, comenzó el debate cuando algunos ingenieros no tenían tan claro que ese debiera ser el comportamiento de Google Chrome ante el contenido cargado desde un iframe si el usuario había expresado claramente que no quería cargar ningún JavaScript desde un determinado dominio - viniera o no ese contenido en un iframe -, por lo que se volvió a abrir y se convirtió en una "Issue" en una segunda catalogación.

Tercera catalogación

Con el paso del tiempo, este "Issue" se unió con otras conversaciones que fueron apareciendo posteriormente durante el año 2014 y se le asignó el ID 444744 para que lo estudiaran. En ese momento, la catalogación de este Issue pasó a ser de Privacy & Security-UX Feature con prioridad 3 para ser arreglada.

|

| Figura 3: Tercera catalogación como Privacy & Security-UX Feature |

Con este tratamiento, ya se puso en la cola de tareas a corregir, pero aún no se pusieron manos a la obra a corregirla. Tendríamos que esperar aún un par de años para que esto se tomara de otra forma.

Cuarta catalogación

Como yo abrí el caso, cada vez que hay un cambio en el estado de este "Issue" recibo una alerta, y la última me ha traído como sorpresa que ha sido recatalogado esta vez como Security & Privacy Bug con prioridad 2.

|

| Figura 4: Cuarta catalogación como Security & Privacy Bug |

Es decir, la Feature mal explicada que se catalogó inicialmente como un WordFix, que luego se catalogó como Issue, que luego se puso como Privay & Security-UX Feature, ha terminado como Security & Privacy Bug al cabo de 6 años. Hemos pasado de la versión 4 a la versión 49 de Google Chrome, pero nunca es tarde si al final lo acaban corrigiendo.

Saludos Malignos!

Sigue Un informático en el lado del mal - Google+ RSS 0xWord

Available link for download

Saturday, August 27, 2016

El caso del fingerprinting al SQL Server TDS7 de Microsoft

El caso del fingerprinting al SQL Server TDS7 de Microsoft

Como sabéis, nuestra Foca As A Service by Telefonica (Faast) es uno de mis juguetes preferidos, así que siempre me paso revisando los resultados y haciendo de beta tester malo, malo, maligno de las nuevas versiones que el equipo de Faast va sacando. La historia que os cuento hoy lleva un tiempo detrás de mis orejas rondándome como una daemon en background, y esta mañana, aprovechando que el estrés me ha levantado a las 5 A. M. he vuelto a revisarla un poco más en detalle.

|

| Figura 1: El "caso" del fingerprinting al SQL Server 7 de Microsoft |

Como sabéis, yo suelo testear las ideas con empresas Hacking Friendly que cuando les reportas un bug te lo agradecen, así que Microsoft y Apple son dos de esas empresas en las que pruebo las ideas ya que su infraestructura expuesta en Internet es tan grande que suelen tener de casi todo. Además, cuando les he reportado algo, lo han corregido y han sido de lo más cordiales.

La historia y la pregunta a responder

En este caso la historia comienza con el descubrimiento por parte de Faast de una dirección IP con un servidor Microsoft SQL Server expuesto a Internet que nuestro sistema detectó como un MS SQL Server 2012.

|

| Figura 2: Microsoft SQL Server 2012 descubierto por Faast |

Como os podéis imaginar, a mí me llamó la atención que estuviera publicado con el puerto por defecto a Internet, además de que el sistema operativo diera que es un Kernel 6.1, así que quise revisar si esto era así o no, ya que las diferencias entre la arquitectura de seguridad de Windows son grandes entre cada versión. Para ello, primero me fui a Shodan y busqué en la dirección IP para ver si con una visión del hacking con buscadores podría contrastar esta información. La sorpresa es que Shodan no tenía asociado ningún servidor MS SQL Server a esta dirección IP. El misterio crecía.

|

| Figura 3: Shodan no reconoce ningún motor de SQL Server en esa dirección IP |

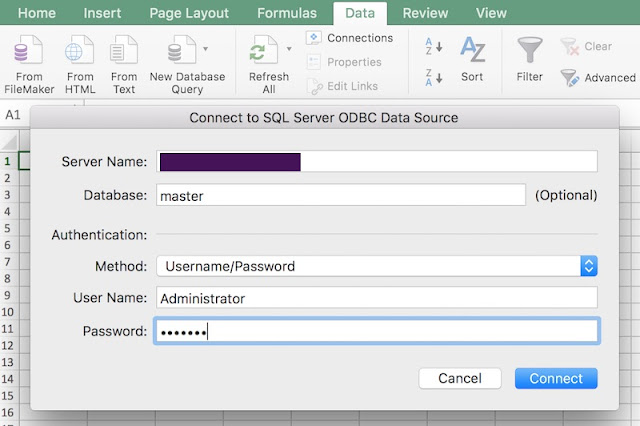

Tocaba hacer una comprobación manual. Salí el primero de la zona sur en el malignomóvil y me planté esta mañana a las 7.00 en las oficinas de Eleven Paths para acabar de responder a por qué en Faast aparecía y no así en Shodan. En la soledad de la oficina, aproveché para actualizar la versión de WireShark y de Microsoft Excel 2016 para probar el "truco" de sacar el nombre de un servidor MS SQL Server por medio del establecimiento de una conexión desde Excel.

|

| Figura 4: Estableciendo una conexión a un motor SQL Server (sin credenciales válidas) desde Excel 2016 |

En las capturas de WireShark apareció un paquete distinto al esperado GSS-API, y sin esperarlo me topé con un paquete de TDS7 Pre-Login. La cosa se ponía más extraña aún, ya que los paquetes de Pre-login TDS7 son de la versión de SQL Server 7.0, que es el que utiliza Tabular Data Stream 7.

|

| Figura 5: Mensaje capturado por WireShark en el establecimiento de la conexión a SQL Server desde Excel |

Además de eso, como se puede ver en la captura, la configuración del servidor SQL Server no solo es con el puerto por defecto a Internet, sino que el cifrado de la conexión está deshabilitado por lo que se podrían hacer ataques de Network Packet Manipulation como ya vimos en MySQL Server.

|

| Figura 6: Versiones de TDS asociadas a versiones de MS SQL Server |

Ya tocaba hacer las últimas pruebas, así que manualmente probamos nmap con un fingerprinting contra el puerto, pero el servidor tiene filtrados los puertos contra los escaneos y no nos dio mucha información.

|

| Figura 7: Nmap detecta el puerto 1433 pero no la versión del servicio |

Como última prueba, tocaba usar Exploit Next Generation SQL Fingerprint, una herramienta con tiempo pero que hace muchas pruebas para garantizar el fingerprinting de SQL Server, así que la buscamos, la localizamos y la probamos. El resultado es el que veis en la siguiente captura. Descubre el servidor SQL Server, pero no es capaz de dar la versión exacta, por lo que al final, el análisis manual con la conexión Excel y WireShark es lo que mejor ha funcionado.

|

| Figura 8: Prueba de ESF contra la dirección del servidor SQL Server |

¿Será un SQL Server 7 o un SQL Server 2012?

Llegados a este punto, había que documentarse a ver por qué Faast estaba reconociendo el SQL Server como 2012, así que fuimos a ver cómo hace nmap el filtro de detección de versión de SQL Server en detalle. La respuesta es curiosa. Microsoft SQL Server no hace disclosure de la minor version de TDS, así que hasta la versión Microsoft SQL Server 2014 se utiliza TDS 7 en el paquete de Prelogin. Lo que hace nmap y Faast es comprobar la firma del paquete. Para ello hay una pequeña base de datos que reconoce los paquetes de prelogin de todos los TDS7 y sabe si es un TDS 7.1, TDS 7.2, etcétera.

|

| Figura 9: Volviendo a hacer la prueba con nmap tal y como la hace Faast obtenemos un SQL Server 2012 |

Al final, no ha sido más que responder una pregunta, y para ello ha habido que hacer pruebas, suposiciones y más verificaciones para descartar posibilidades, pero el resultado es una pequeña mejora en Faast que hará que el fingerprinting de los servidores SQL Server sea un poco más afinado aún. Por supuesto, un servidor SQL Server expuesto a Internet sin cifrado en la conexión no es lo más seguro que puede estar un motor de bases de datos. Me encanta este mundo en el que cada detalle cuenta y cada situación extraña genera un misterio a resolver.

Saludos Malignos!

Sigue Un informático en el lado del mal - Google+ RSS 0xWord

Available link for download

Subscribe to:

Posts (Atom)