Showing posts with label del. Show all posts

Showing posts with label del. Show all posts

Wednesday, February 8, 2017

Últimos cursos charlas y eventos antes del parón del verano de chemaalonso elevenpaths 0xWord

Últimos cursos charlas y eventos antes del parón del verano de chemaalonso elevenpaths 0xWord

No son muchas las actividades que tenemos organizadas para este mes de Julio que, ya bien entrado el verano, es tiempo para que muchos se tomen las más que merecidas vacaciones. Si eres estudiante y has terminado con buenas notas el curso, es momento para hacer los proyectos personales que tenías aparcados, además de aprender cosas periféricas a tus estudios y recargar las pilas para el verano siguiente.

|

| Figura 1: Últimos cursos, charlas y eventos antes del parón del verano |

Por si alguno quiere participar en alguna de las cosas en las que participo yo, mis compañeros de Eleven Paths, Telefónica o 0xWord, os dejo la lista de cosas que tengo apuntadas, que como veréis no es muy larga. Aquí va.

Lunes, 4 de Julio: IMPACT Talk en UEM [Alcobendas - Madrid]

Esta tendrá lugar mañana mismo, y será una sesión en plan entrevista más turno preguntas y respuestas del público. Será a partir de las 17:30 horas en el Campus de Alcobendas de la Universidad Europea de Madrid. Puedes apuntarte gratuitamente en el siguiente enlace: IMPACT Talk - Chema Alonso.

|

| Figura 2: IMPACT Talk Chema Alonso |

Probablemente será la última sesión que daré antes de Septiembre, después ya os contaré mi calendario para los últimos meses del año.

Jueves, 7 de Julio: Eleven Paths Talks [Online]

Nuestro compañero en Chile, el gran Gabriel Bergel, impartirá una sesión dedicada al análisis de riesgos de seguridad dentro de la gestión de la seguridad de una empresa. Será emitida justo por este canal de Youtube.

Es la última de esta primera temporada de Eleven Paths Talks, así que no te la pierdas. Es gratuita, online y de una hora de duración.

|

| Figura 3: Eleven Paths Talks |

Es la última de esta primera temporada de Eleven Paths Talks, así que no te la pierdas. Es gratuita, online y de una hora de duración.

Cursos de seguridad en The Security Sentinel [Online]

Las últimas actividades de este mes de Julio son las formaciones que, utilizando los libros de 0xWord como material didáctico, se imparten en The Security Sentinel.

El calendario de cursos que comienzan en este mes son:

|

| Figura 4: Cursos Online de The Security Sentinel con libros de 0xWord |

El calendario de cursos que comienzan en este mes son:

- 11 de Julio: Curso de Seguridad en Redes

- 18 de Julio: Auditoría de Dispositivos Móviles

- 25 de Julio: Curso de Hacking Ético Avanzado

Estos son los últimos del verano, en Agosto creo que la cosa bajará aún más, pero en Septiembre el calendario de actividades volverá a remontar como es habitual. Disfrutad el domingo.

Saludos Malignos!

Sigue Un informático en el lado del mal - Google+ RSS 0xWord

Available link for download

Saturday, January 14, 2017

Eventos conferencias y cursos del 1 al 15 de Abril

Eventos conferencias y cursos del 1 al 15 de Abril

Esta semana que tenemos por delante aún tiene actividades del mes de Marzo, como el Curso online de Análisis Forense, la conferencia sobre Gobernanza en Internet que impartirá nuestro compañero en Whashington D.C. o la siguiente cita con las Eleven Paths Talks que impartirá Claudio Caracciolo sobre seguridad en entornos industriales, pero aprovechando que es domingo de esta semana de vacaciones, voy a recapitular todo lo que está planificado hasta el próximo 15 de Abril.

|

| Figura 1: Eventos, conferencias y cursos del 1 al 15 de Abril |

Durante este periodo vamos a tener nuevas charlas de la serie de Eleven Paths Talks, en concreto están planificadas una dedicada al Testing de Seguridad que dará nuestro CSA en Chile Gabriel Bergel, y otra dedicada a la integración de Latch en el mundo de IoT que dará Jorge Rivera, cabeza pensante detrás de la Hucha protegida por Latch o el Timbre de casa integrado con Latch. La lista completa de charlas ya sabéis que la tenéis en la web: Eleven Paths Talks.

|

| Figura 2: Eleven Paths Talks |

También en este periodo yo viajaré a Ecuador para estar toda una semana allí. En principio se han anunciado un par de charlas en TIC Forum Quito y TIC Forum Guayaquil, pero también iré a dar alguna charla en alguna universidad, estad atentos que os daré los enlaces en cuanto estén disponibles.

Comenzarán dos cursos online de The Security Sentinel en los que 0xWord pone los libros. Los cursos serán el día 4 de Abril dedicado a Python para Pentesters y con una duración de 10 semanas, y otro curso que dará comienzo el 11 de Abril dedicado a Auditorías Móviles, de 7 semanas de duración.

Figura 3: Descripción del Curso Online de Python para Pentesters

Como Eleven Paths y acompañados por partners como BlueLiv o Palo Alto también estaremos en París con una jornada dedicada a ciberseguridad, innovación y soluciones tecnológicas a la que puedes apuntarte si te pilla cerca.

Por último, durante este periodo da comienzo en Latinoamérica el OWASP Latam Tour 2016, que parará en estos quince días en Honduras, República Dominicana, Bolivia (La Paz), Ecuador (Quito), Perú (Lima) y Argentina (Patagonia), por lo que si vives por allí, puedes disfrutar de las charlas.

|

| Figura 4: OWASP Latam Tour 2016 |

El calendario resumido es el siguiente, con la leyenda [G] si es gratuito y [*] si voy a estar yo dando alguna sesión. Así serán los días y lugares:

Eventos Abril 2016

04: Curso Online Python Pentesters [Online]

04: OWASP Latam Tour 2016 [Honduras] [G]

05: TIC Forum 2016 [Ecuador - Quito] [*] [G]

05: CyberSecurity [Francia - París] [G]

06: CSO Network [Brasil - Sao Paulo]

07: Eleven Paths Talks: Testing de Seguridad [Online] [G]

07: OWASP Latam Tour 2016 [República Dominicana] [G]

08: TIC Forum 2016 [Ecuador - Guayaquil] [*] [G]

08: OWASP Latam Tour 2016 [Bolivia - La Paz] [G]

11: Curso Online de Auditorías Móviles [Online]

14: OWASP Latam Tour 2016 [Ecuador - Quito] [G]

14: Eleven Paths Talks: Latch en el mundo IoT [Online] [G]

15: OWASP Latam Tour 2016 [Argentina - Patagonia] [G]

15: OWASP Latam Tour 2016 [Perú - Lima] [G]

Saludos Malignos!

Sigue Un informático en el lado del mal - Google+ RSS 0xWord

Available link for download

Tuesday, December 6, 2016

Examen del Máster de Seguridad de la UEM 2016

Examen del Máster de Seguridad de la UEM 2016

Como viene siendo tradición, un año más he vuelto a "torturar" a mis alumn@s con un examen al final del módulo dedicado a la seguridad de las aplicaciones. No me gusta ser excesivamente maligno, así que más o menos pongo siempre los mismos exámenes pero cambiando las preguntas porque, en este módulo de 16 horas, yo quiero que se lleven claros algunos conceptos básicos fundamentales. Estas son las preguntas que les tocó responder ayer a última hora. Anímate a responderlas.

A ver si saco algo de tiempo para responderlas yo - y las del último examen que también las dejé sin responder - para que tengáis la información completa. Al final os dejo la lista de exámenes de años anteriores.

Saludos Malignos!

|

| Figura 1: Examen del módulo de Seguridad en las Aplicaciones del Máster de Seguridad de la UEM. Curso 2015 -2016 |

A ver si saco algo de tiempo para responderlas yo - y las del último examen que también las dejé sin responder - para que tengáis la información completa. Al final os dejo la lista de exámenes de años anteriores.

1.- Tu organización dispone de una aplicación web de cara a internet consistente en ofertar productos y servicios con pasarela de pago propia desarrollada para una plataforma Java utilizando tecnologías Linux. Los datos de registro de los clientes, así como los pedidos solicitados se almacenan en una base de datos MySQL de la empresa, gestionando todo el proceso a través de la lógica de negocio. ¿Qué mecanismos de protección consideras que deberían implantarse en cuanto a la arquitectura de servidores y servicios se refiere? Cita reglas generales de fortificación y algunas medias concretas que creas convenientes para implantar.

2.- Una aplicación web de una empresa proporciona un proceso de autenticación que sospechamos un tanto curioso. Al analizar el código fuente de la página, vemos que la aplicación utiliza para el proceso de autenticación un Applet de Java con extensión JAR. Tras probar varios intentos de inicio de sesión, detectamos que no se produce Post-Back al servidor. ¿Qué fallo de seguridad podría tener esta aplicación y cómo debería investigarse?

3.- En qué consiste un ataque de tipo SQL Injection inband a una aplicación web. Pon algún ejemplo para sacar la lista de usuarios Tabla_USERS[Campo_Login, Campo_Password] de una web en un entorno vulnerable.

4.- Describe en qué consisten los ataques de Time-Based Blind SQL Injection y con qué tipo de funciones o métodos pueden realizarse en los motores de base de datos SQL Server, MySQL, Oracle y Access.

5.- Describe con tus palabras en qué consisten los ataques de LFI y cómo los podrías descubrir en una aplicación web durante un proceso de auditoría.

6.- Una aplicación web en PHP con MySQL es vulnerable a SQL Injection. Se quiere extraer la versión de Mysql realizando un ataque de Blind SQL injection. Describe el proceso que habría que realizar.

7.- En una aplicación web, la aplicación autentica a los usuarios con un árbol LDAP, para ello, cada usuario tiene un atributo uid y un atributo password. El programador ha filtrado el * y utiliza la función crypt antes de usar la contraseña en una consulta AND LDAP como ésta.

V_username: valor de usuario introducido en la página web por el cliente.

V_passwd: valor de contraseña introducido en la página web por el cliente.

C_passwd =crypt(v_passwd)

Consulta que da acceso o no a la aplicación:

(&(uid=+v_username+)(password=+c_passwd+))

¿Con qué inyección LDAP conseguirías entrar si la se está utilizando un árbol LDAP basado en OpenLDAP?

8.- Como administrador del sistema de tu organización, una mañana monitorizas que el antivirus corporativo reporta un malware en un directorio local del servidor donde tu empresa tiene alojado el sitio web. El archivo en cuarentena es un fichero denominado C99.php. ¿Qué tipo de ataque estás sufriendo y qué fallo o fallos de seguridad se ha/n podido aprovechar?

9.- Describe un posible método para robar una cookie marcada como HTTP-Only con un ataque de XSS y describe en qué entornos funcionaría.

10.- Describe como se puede hacer un proceso de hijacking de sesión a un usuario de una red social en la que las cookies no vayan por HTTP-s si en la web no se ha descubierto ninguna vulnerabilidad de código (ni SQLi, ni XSS).

Tiempo: 1 horaPor si te animas a seguir, aquí tienes los exámenes de años anteriores, que también los he ido publicando en el blog.

- Examen Máster de Seguridad de la UEM 2009-2010

- Examen Máster de Seguridad de la UEM 2010-2011

- Examen Máster de Seguridad de la UEM 2011-2012

- Examen Máster de Seguridad de la UEM 2012-2013

- Examen Máster de Seguridad de la UEM 2013-2014

- Examen Máster de Seguridad de la UEM 2013-2014 (Herramientas auditoría)

- Examen Máster de Seguridad de la UEM 2014-2015

Sigue Un informático en el lado del mal - Google+ RSS 0xWord

Available link for download

Sunday, October 16, 2016

Apple se olvida unas webs del Siglo XX en sus servidores Apple Descuidos

Apple se olvida unas webs del Siglo XX en sus servidores Apple Descuidos

Como sabéis, Apple es una empresa que cuando le reportas las vulnerabilidades que descubres en sus tecnologías se lo toma bien. Eso sí, no es de los más famosos entre la comunidad de security researchers por sus bug bounties. Debido a que su entorno es grande y entretenido, y teniendo presente que son hacking friendly, cuando hacemos alguna prueba de alguna nueva idea solemos mirar a ver si a Apple le afecta.

|

| Figura 1: Apple se olvida unas webs del Siglo XX en sus servidores |

Hoy no es una vulnerabilidad grande, ni mucho menos, pero sí que nos ha llamado la atención. Se trata de un par de copias de la página web de Apple del año 1999, que aún está disponible y en producción, aunque con extensiones cambiadas. La primera de ellas tiene la extensión .SAVE, está en esta URL y tiene el aspecto que veis a continuación.

|

| Figura 2: Web de Apple de 1999 con extensión .SAVE |

Como veis, es la página que Apple tenían en aquel año y que algún administrador decidió cambiar de extensión para hacer una copia o algún cambio. Esto no es nuevo ya que lo vimos también hace un tiempo con las extensiones .ORIGINAL que también se le quedaron a Apple en sus servidores.

|

| Figura 3: Página web de Apple con extensión .ORIGINAL |

La segunda, utiliza otra extensión clásica para hacer backups de archivos que no quieres borrar. Se trata de .OLD, y también es la web de Apple de aquel año, aunque con un ligero cambio con respecto a la anterior. Está disponible y haciendo clic en la imagen vas a la web en su publicación actual en los servidores de Apple.

|

| Figura 4: La web de Apple con extensión .OLD |

Estos pequeños olvidos en el caso de Apple no son más que curiosidades, pero denotan que no hay una comprobación férrea de todos los archivos que se exponen públicamente a través de los servicios web, ya que a día de hoy no están enlazados en ningún sitio, y solo están hay para que los encuentren los más curiosos de Internet. Eso sí, hay que reconocer que casi es como localizar un Huevo de Pascua al estilo de los que dejan los amigos de Apple en sus tecnologías a lo largo de la historia.

¿Cómo se llegan a descubrir estas URLs?

Pues tan sencillo como aplicar un proceso de fuzzing dinámico a cada URL que se descubre en la web, tal y como se explica en este artículo y automatizarlo con un sistema de pentesting persistente como Faast que aplique un algoritmo voraz y pruebe todo desde un entorno Cloud.

Y eso es todo, nada más que una curiosidad de cómo un poco de ingenio te puede llevar de nuevo a la época antes de Mac OS X y el mundo de los iMac. Y todo ello sin necesidad de usar Archive.org

|

| Figura 5: Web actual de las notas de prensa de Apple |

Y eso es todo, nada más que una curiosidad de cómo un poco de ingenio te puede llevar de nuevo a la época antes de Mac OS X y el mundo de los iMac. Y todo ello sin necesidad de usar Archive.org

Saludos Malignos!

Sigue Un informático en el lado del mal - Google+ RSS 0xWord

Available link for download

Thursday, September 22, 2016

Celebramos el día del libro 2016 en 0xWord 10 menos

Celebramos el día del libro 2016 en 0xWord 10 menos

Este fin de semana tiene lugar la celebración del Día del Libro 2016, y en 0xWord queremos celebrarlo con un descuento para todos los que queráis adquirir alguno de nuestros productos. Absolutamente todos los libros, incluidas las novedades como Deep Web o Malware en Android, los packs descuento, el cómic de Hacker Épico o la novela de Cluster, contarán con un 10% de descuento utilizando el código descuento que hemos creado.

|

| Figura 1: Día del libro 2016 en 0xWord |

El código estará funcionando desde las 00:00 horas del día 23 de Abril de 2016 hasta las 24:00 horas el día 24 de Abril de 2016. El código que hay que introducir es DIALIBRO2016 en la parte de Cupones, tal y como se ve en la imagen siguiente.

|

| Figura 2: Introducción del código descuento para el Día del libro 2016 |

Con este código, el costo de todos los productos que se compren en la tienda online en España se reducirán en un 10%, así que si tenías uno pendiente, es un buen momento para aprovechar y comprarlo.

Saludos Malignos!

Sigue Un informático en el lado del mal - Google+ RSS 0xWord

Available link for download

Saturday, August 27, 2016

El caso del fingerprinting al SQL Server TDS7 de Microsoft

El caso del fingerprinting al SQL Server TDS7 de Microsoft

Como sabéis, nuestra Foca As A Service by Telefonica (Faast) es uno de mis juguetes preferidos, así que siempre me paso revisando los resultados y haciendo de beta tester malo, malo, maligno de las nuevas versiones que el equipo de Faast va sacando. La historia que os cuento hoy lleva un tiempo detrás de mis orejas rondándome como una daemon en background, y esta mañana, aprovechando que el estrés me ha levantado a las 5 A. M. he vuelto a revisarla un poco más en detalle.

|

| Figura 1: El "caso" del fingerprinting al SQL Server 7 de Microsoft |

Como sabéis, yo suelo testear las ideas con empresas Hacking Friendly que cuando les reportas un bug te lo agradecen, así que Microsoft y Apple son dos de esas empresas en las que pruebo las ideas ya que su infraestructura expuesta en Internet es tan grande que suelen tener de casi todo. Además, cuando les he reportado algo, lo han corregido y han sido de lo más cordiales.

La historia y la pregunta a responder

En este caso la historia comienza con el descubrimiento por parte de Faast de una dirección IP con un servidor Microsoft SQL Server expuesto a Internet que nuestro sistema detectó como un MS SQL Server 2012.

|

| Figura 2: Microsoft SQL Server 2012 descubierto por Faast |

Como os podéis imaginar, a mí me llamó la atención que estuviera publicado con el puerto por defecto a Internet, además de que el sistema operativo diera que es un Kernel 6.1, así que quise revisar si esto era así o no, ya que las diferencias entre la arquitectura de seguridad de Windows son grandes entre cada versión. Para ello, primero me fui a Shodan y busqué en la dirección IP para ver si con una visión del hacking con buscadores podría contrastar esta información. La sorpresa es que Shodan no tenía asociado ningún servidor MS SQL Server a esta dirección IP. El misterio crecía.

|

| Figura 3: Shodan no reconoce ningún motor de SQL Server en esa dirección IP |

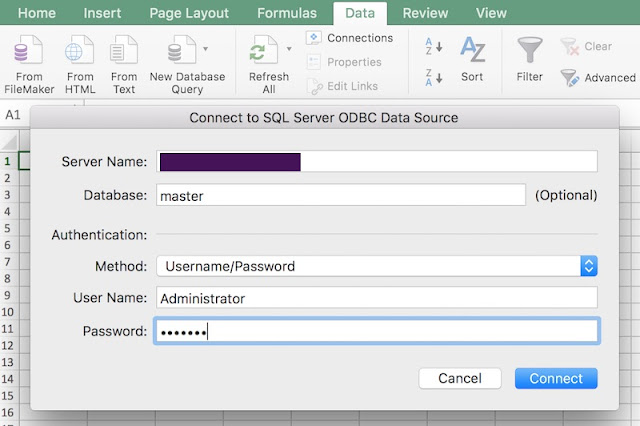

Tocaba hacer una comprobación manual. Salí el primero de la zona sur en el malignomóvil y me planté esta mañana a las 7.00 en las oficinas de Eleven Paths para acabar de responder a por qué en Faast aparecía y no así en Shodan. En la soledad de la oficina, aproveché para actualizar la versión de WireShark y de Microsoft Excel 2016 para probar el "truco" de sacar el nombre de un servidor MS SQL Server por medio del establecimiento de una conexión desde Excel.

|

| Figura 4: Estableciendo una conexión a un motor SQL Server (sin credenciales válidas) desde Excel 2016 |

En las capturas de WireShark apareció un paquete distinto al esperado GSS-API, y sin esperarlo me topé con un paquete de TDS7 Pre-Login. La cosa se ponía más extraña aún, ya que los paquetes de Pre-login TDS7 son de la versión de SQL Server 7.0, que es el que utiliza Tabular Data Stream 7.

|

| Figura 5: Mensaje capturado por WireShark en el establecimiento de la conexión a SQL Server desde Excel |

Además de eso, como se puede ver en la captura, la configuración del servidor SQL Server no solo es con el puerto por defecto a Internet, sino que el cifrado de la conexión está deshabilitado por lo que se podrían hacer ataques de Network Packet Manipulation como ya vimos en MySQL Server.

|

| Figura 6: Versiones de TDS asociadas a versiones de MS SQL Server |

Ya tocaba hacer las últimas pruebas, así que manualmente probamos nmap con un fingerprinting contra el puerto, pero el servidor tiene filtrados los puertos contra los escaneos y no nos dio mucha información.

|

| Figura 7: Nmap detecta el puerto 1433 pero no la versión del servicio |

Como última prueba, tocaba usar Exploit Next Generation SQL Fingerprint, una herramienta con tiempo pero que hace muchas pruebas para garantizar el fingerprinting de SQL Server, así que la buscamos, la localizamos y la probamos. El resultado es el que veis en la siguiente captura. Descubre el servidor SQL Server, pero no es capaz de dar la versión exacta, por lo que al final, el análisis manual con la conexión Excel y WireShark es lo que mejor ha funcionado.

|

| Figura 8: Prueba de ESF contra la dirección del servidor SQL Server |

¿Será un SQL Server 7 o un SQL Server 2012?

Llegados a este punto, había que documentarse a ver por qué Faast estaba reconociendo el SQL Server como 2012, así que fuimos a ver cómo hace nmap el filtro de detección de versión de SQL Server en detalle. La respuesta es curiosa. Microsoft SQL Server no hace disclosure de la minor version de TDS, así que hasta la versión Microsoft SQL Server 2014 se utiliza TDS 7 en el paquete de Prelogin. Lo que hace nmap y Faast es comprobar la firma del paquete. Para ello hay una pequeña base de datos que reconoce los paquetes de prelogin de todos los TDS7 y sabe si es un TDS 7.1, TDS 7.2, etcétera.

|

| Figura 9: Volviendo a hacer la prueba con nmap tal y como la hace Faast obtenemos un SQL Server 2012 |

Al final, no ha sido más que responder una pregunta, y para ello ha habido que hacer pruebas, suposiciones y más verificaciones para descartar posibilidades, pero el resultado es una pequeña mejora en Faast que hará que el fingerprinting de los servidores SQL Server sea un poco más afinado aún. Por supuesto, un servidor SQL Server expuesto a Internet sin cifrado en la conexión no es lo más seguro que puede estar un motor de bases de datos. Me encanta este mundo en el que cada detalle cuenta y cada situación extraña genera un misterio a resolver.

Saludos Malignos!

Sigue Un informático en el lado del mal - Google+ RSS 0xWord

Available link for download

Saturday, August 20, 2016

¿Quieres publicar tu propio artículo en El lado del mal

¿Quieres publicar tu propio artículo en El lado del mal

Hace ya tiempo que este blog, al que bauticé como "Un informático en el lado del mal", acoge artículos de amigos de todos los rincones de Internet. Investigadores de seguridad, curiosos de la informática o compañeros de profesión que invierten algo de su tiempo en compartir algún conocimiento con el resto del mundo. Algunos ya se han hecho habituales, y sus posts han conseguido que este blog sea infinitamente mejor que cuando lo escribía yo solo. Añaden más conocimiento, otro punto de vista y diversidad de contenidos a El lado del mal. Y me gusta.

|

| Figura 1: ¿Quieres publicar tu artículo en "El lado del mal"? |

Las puertas de este sitio siempre están abiertas a nuevas ideas de aquellos que queráis compartir algo curioso, interesante o educativo con el resto del mundo. Compartir experiencias, pruebas de concepto, descubrimientos o enseñanzas es algo siempre valioso, por lo que si quieres dar ese paso, no dudes en ponerte en contacto conmigo para que publique tu artículo.

Si lo que quieres es investigar algún tema para publicar algún artículo, pero estás falto de ideas, también puedes ponerte en contacto conmigo. Hay muchas cosas que no hemos podido probar por falta de tiempo y que tenemos en el tintero esperando a que alguien les dedique algo de cariño y las revise para convertirlas en un artículo.

Así que, si tienes ilusión y ganas de colaborar, este blog tiene las puertas abiertas para ti. Solo recuerda que preguntar "¿cuál es tu dirección de correo electrónico?" te descalifica, y que si lo haces bien, tal vez acabes metiéndote en el "lío" de escribir un libro para 0xWord (no será la primera vez que acabo liando a alguno para meterlo en uno de esos desaguisados).

Saludos Malignos!

Sigue Un informático en el lado del mal - Google+ RSS 0xWord

Available link for download

Subscribe to:

Posts (Atom)