Tuesday, November 8, 2016

Mimikittenz Dumpea passwords de la RAM like a boss PowerShell Pentest Hacking

Mimikittenz Dumpea passwords de la RAM like a boss PowerShell Pentest Hacking

|

| Figura 1: Mimikittenz. Dumpea passwords de la RAM "like a boss" |

Hace no más de una semana se ha liberado una herramienta llamada Mimikittez, la cual es un script de Powershell para pentesters, que se encarga de leer diferentes procesos, que podemos definir, y lanzar expresiones regulares en busca de leaks con contraseñas y usuarios. El script es potente, ya que podríamos utilizarlo a través de una sesión de Metasploit con el payload de Powershell, y poder aprovecharnos en remoto de esta característica. No hay que olvidar a Netripper que también nos permite, a través de Powershell, hookear procesos e interceptar, antes de que sea cifrado, el contenido de la comunicación.

Mimikittenz es una herramienta de post-explotación dónde se utiliza la función ReadProcessMemory() para extraer las credenciales en texto plano de varios procesos. La herramienta también puede extraer otro tipo de información definida como jugosa de otros procesos. Además, la herramienta no está atada a ser ejecutada con privilegios de administrador, se puede utilizar desde un contexto de usuario, siempre y cuando los procesos sean del usuario en cuestión.

|

| Figura 2: Mimikittenz en GitHub |

Mimikittenz presenta una estructura interesante y extensible gracias a dos funciones: AddRegex e InspectManyProcs. La primera permite que, con un poco de maña, manipulemos el script con el objetivo de añadir expresiones regulares con las que comparar información en el análisis del proceso. Viendo el código encontramos esta función:

[mimikittenz.MemProcInspector]::InspectManyProcs("iexplore","chrome","firefox")Es realmente sencillo añadir procesos que deben ser inspeccionados en busca de las expresiones regulares que configuremos.

Echando un ojo a la ejecución de Mimikittenz vemos como se mostraría la información tras una ejecución del script en la máquina. Mimikittenz va abriendo los diferentes procesos indicados anteriormente y leyendo de ellos el contenido en memoria RAM. En ese momento se van pasando las diferentes expresiones regulares en busca de coincidencias. En el caso de encontrar una coincidencia se almacena el valor para ser, posteriormente, mostrado.

|

| Figura 3: Patrones coincidentes |

Es una herramienta de post-explotación bastante interesante y que automatiza el proceso de mirar dentro de la memoria en busca de leaks de información sensible por parte de las aplicaciones. Para el caso del gestor KeePass se podría realizar una serie de expresiones regulares con la intención de obtener la información sensible de la memoria.

A modo de ejemplo, se añade una nueva expresión regular en el script de Mimikittenz. Como se puede ver es muy sencillo de añadir. La expresión regular funcionaría para el sitio web de “El Otro Lado”, pero también para otros muchos dónde se encontrara un parámetro denominado password seguido del signo “=” y con diversos caracteres después. En la siguiente imagen se puede ver cómo queda el código.

|

| Figura 4: Añadir regexp |

Actualmente, ya comenté que lleva apenas diez días en Github, la herramienta permite extraer credenciales de memoria RAM de diferentes servicios. La herramienta los agrupa por categorías, las cuales enumero a continuación:

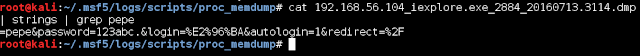

• Webmail: Encontramos expresiones regulares para extraer credenciales de Gmail, Office 365 u Outlook Web.En el caso de la expresión regular añadida para "El Otro Lado" podemos ver como en la siguiente captura del navegador nos la encontramos. Otra variación sencilla de la herramienta es que permita leer capturas ya realizadas y sacar el máximo provecho al análisis forense de la memoria RAM, por lo que es una posibilidad muy interesante.

• Accounting: Xero y MYOB.

• Acceso remoto: Tenemos disponibles expresiones regulares para Juniper SSL-VPN, Citrix NetScaler o Remote Desktop Web Access 2012.

• Desarrollo y seguimiento: Expresiones regulares para Jira, Github, Bugzilla, Zendesk o Cpanel.

• Miscelánea: Aquí nos encontramos con expresiones regulares para Malwr, VirusTotal, AnubisLabs, Dropbox, Microsoft Onedrive, AWS Web Services, Slack, Twitter o Facebook.

|

| Figura 5: Búsqueda de contraseñas del volcado de memoria. |

El potencial del script es alto, y lo que más me ha gustado es que es muy personalizable y de forma muy sencilla. Herramienta necesaria para nuestra mochila en la fase de post-explotación de sistemas Windows por dónde vayamos accediendo en la auditoria. Veremos a muchos pentesters llevando a Mimikittenz en su mochila alineada con nuestro Meterpreter para sacar el máximo provecho al “lateral movement”.

Autor: Pablo González Pérez (@pablogonzalezpe)

Escritor de los libros "Metasploit para Pentesters", "Ethical Hacking", "Got Root" y “Pentesting con Powershell”

Sigue Un informático en el lado del mal - Google+ RSS 0xWord

Available link for download

Sunday, November 6, 2016

Lenovo K5 Note expected to launch in India with 4 GB of RAM

Lenovo K5 Note expected to launch in India with 4 GB of RAM

Lenovo launched the Vibe K5 Note back in January this year in China, rather surprisingly alongside the Vibe K4 Note, but the company is now preparing to bring this smartphone to India, with the device expected to launch next week, on August 1. If youve been looking forward to the latest affordable offering from Lenovo, theres some great news that should get you even more excited about this launch.

A post on Lenovo Indias Twitter page teases the fact that the Indian edition of the K5 Note will feature 4 GB of RAM, instead of the 2 GB of RAM that was available with the original version. The K5 Note is an improved version of the Vibe K4 Note that had launched earlier in India, and sports a full metal body. Apart from the upgrade in the amount of RAM, we can expect the other specifications to be similar to the Chinese variant, including a 5.5-inch Full HD display, a large 3,500 mAh battery, and 4G LTE support.

With so much RAM at your disposal, the only thing youll worry about on the #KillerNote5 is running out of apps.https://t.co/zZLBI7HCju

— Lenovo India (@Lenovo_in) July 22, 2016

Similar to the Vibe K4 Note, its successor features a rear fingerprint scanner, a 1.5W speaker with Dolby ATMOS surround sound and supports Lenovos TheatreMax technology and ANT VR headset for converting games and videos in virtual reality. However, its not yet known if Lenovo will bundle the ANT VR headset along with the Vibe K5 Note, like it had done in with the K4 Note. We can also expect the Indian variant of the K5 Note to release with Android 6.0 Marshmallow out of the box.

Lenovo has built quite a reputation for offering budget-friendly smartphones, and the Vibe K5 Note sells for about approximately Rs.11,300 in China. The device in India is expected to be priced slightly higher at around Rs.11,999 but the difference isnt much, especially when you consider the extra 2 GB of RAM that is being added.

Let us know in the comments below if you think the Lenovo Vibe K5 Note is a good deal at this price!

from Android Authority http://ift.tt/2araVS2

via IFTTT

Available link for download